Tarihteki en tehlikeli 10 bilgisayar virüsü

Bilgisayar virüsü, kullanıcının izni ya da bilgisi dahilinde olmadan bilgisayarın çalışma şeklini değiştiren ve kendini diğer dosyaların içerisinde gizlemeye çalışan bir programdır. Bu iki kelime bizi anında terletiyor ve bunun iyi bir nedeni var. 1980’lerden bu yana virüsler, gelen kutularımızdan endüstriyel tesislere kadar her şeyi mahvetti. Siber güvenlik iyileşirken, virüslerin tarih boyunca verdiği hasar, bu hataların neler yapabileceğini hatırlatıyor.

İlkPC virüsü olan “Brain” olarak biliniyordu. Yazılımın korunması için teknik olarak yapılmıştır. Ancak, virüsler doğaları gereği kötü niyetliydi ve milyarlarca dolarlık hasara, kimlik hırsızlığına, harap donanıma neden oldu.

1986’da Brain’den bu yana milyonlarca virüs var olmuştur.

Melisa – 1999

1999’da bilgisayar virüsleri hala nispeten yeni bir kavramdı. Ancak, o zamanın en hızlı büyüyen virüsü olarak bilinen Melissa virüsü, hızla herkes için artan bir endişe olarak öne çıktı.

Her şey, David Lee Smith adlı bir adamın, indirildiğinde Microsoft Word’ün ilk sürümlerini ele geçirecek bir dosyayı internete yüklemek için bir AOL hesabı kullanmasıyla başladı. Bir kullanıcı ayrıca Microsoft Outlook’a sahip olsaydı, virüs kendisini bir kullanıcının adres defterindeki ilk 50 kişiye e-posta yoluyla gönderirdi.

Bu o kadar büyük bir anlaşma gibi görünmese de, öyleydi. FBI’a göre, birçok kurumsal ve devlet e-posta sunucusu aşırı yüklendi ve kapatılması gerekiyordu.

ILOVEYOU – 2000

Kim gelen kutusunda bir aşk mektubu bulmak istemez ki? Ne yazık ki, 2000 yılında birçok Romeo ve Juliet, Microsoft Outlook’ta aşk mektubuna benzeyen bir şeye tıkladıktan sonra bir virüsün kurbanı oldu.

ILOVEYOU virüsü (o zamanlar Aşk Böceği olarak biliniyordu) teknik olarak bir solucandı ve görünüşte masum bir e-posta olarak başladı. Konu satırı, “ILOVEYOU”, e-posta kullanıcılarını tıklamaya çekti. İçeride “LOVE-LETER-FOR-SEN.TXT.VBS” başlıklı bir metin dosyası bekliyordu.

Metin dosyası açıldıktan sonra solucan, kullanıcının bilgisayarındaki fotoğraflar ve kritik belgeler gibi dosyalara kalıcı olarak zarar veriyordu.

Code Red – 2001

Listemizdeki kulağa daha uğursuz gelen virüslerden biri olan Code Red, 2001 yılında kurumsal BT’yi devraldı. Aslında, birçok kişi tarafından kurumsal bir sisteme yapılan ilk ciddi saldırı olarak görülüyor.

Code Red solucanı, özellikle Windows Server için Microsoft Internet Information Services (IIS) çalıştıran sistemleri hedef aldı. Bir Microsoft Güvenlik Bülteni’nde açıklandığı gibi , saldırgan denetlenmeyen bir arabellek kullanabilir, bir sunucu oturumu kurabilir, arabellek taşması gerçekleştirebilir ve web sunucusunda kod yürütebiliyordu.

Virüsün ismi nereden geliyordu? içtikleri içecekten ilham aldı: Mountain Dew Code Red.

Nimda – 2001

Nimda , Kırmızı Kod’dan sadece birkaç ay sonra ve bizi şokta bırakan 11 Eylül saldırılarından kısa bir süre sonra saldırdı. Bir solucan olarak Nimda, kendini kopyalaması bakımından ILOVEYOU ve Code Red’e benziyordu.

Ancak Nimda, e-posta ve güvenliği ihlal edilmiş web siteleri de dahil olmak üzere çeşitli şekillerde yayılabilmesi nedeniyle özellikle zararlıydı. Nimda, Windows işletim sistemlerini etkiledi ve sistem dosyalarını değiştirebildi ve hatta misafir hesapları oluşturabildi.

Nimda yüzünden milyonlarca makineye virüs bulaştı ve birçok büyük şirket ağlarını ve operasyonlarını kapatmak zorunda kaldı. Nimda’nın gerçek maliyeti henüz tam olarak tahmin edilmedi.

Sobig – 2003

Sobig solucanı milyonlarca Microsoft bilgisayarına e-posta yoluyla bulaştı. Tehdit, gelen kutunuza “Ayrıntılar” veya “Teşekkürler!” gibi bir konu satırıyla gelirdi. Ve içeride, sadece bir tıklama için yalvaran bir eklenti olurdu.

Sobig tıklandığında bilgisayara bulaşacak, çeşitli bilgisayar dosyalarında diğer e-posta adreslerini arayacak ve ardından kendisini bu adreslere göndererek hızla çoğaltacaktı.

Daha da kötüsü, Sobig’in A, B, C, D, E ve F dahil olmak üzere birden fazla varyantı vardı. “F” varyantı, grubun açık ara en kötüsüydü. 2003 yılının Ağustos ayında, her 17 e-postadan birinin Sobig.F virüsünün bir kopyası olduğu duyuruldu.

Yayılma yetenekleri nedeniyle Sobig, dünya çapında ağları ezdi ve milyarlarca dolarlık zararla sonuçlandı.

Mydoom – 2004

“Ben sadece işimi yapıyorum, kişisel bir şey değil, üzgünüm.”

Bu, ilk olarak 2004’te keşfedilen Mydoom adlı e-posta solucanı tarafından gönderilen e-posta mesajıydı. Ve gerçekten de bir iş yaptı. Mydoom hızla tarihteki en hızlı büyüyen e-posta solucanı oldu. Aslında, unvanını hala elinde tutuyor.

Bu listedeki Sobig ve diğer solucanlara benzer şekilde, Mydoom öncelikle e-posta ekleri yoluyla yayıldı. Ek açılırsa, solucan kendisini kullanıcının adres defterinde veya diğer yerel dosyalarda bulunan diğer e-posta adreslerine gönderiyordu.

Mydoom’un hızlı büyümesi dünya çapında internet trafiğini yavaşlattı. O sırada, bazı web sitelerinin ortalamadan %8 ila %10 daha düşük yanıt süreleri yaşadığı bildirildi. Mydoom ayrıca ABD ve Güney Kore’ye yönelik saldırılar da dahil olmak üzere birden fazla DoS ve DDoS saldırısının arkasındaydı.

Zeus – 2007

Zbot olarak da bilinen Zeus, bir truva atıdır. Kötü amaçlı yazılım en yaygın olarak finansal veya bankacılık bilgilerini hedefler. Zeus’un ilk görüşü, kötü amaçlı yazılımın ABD Ulaştırma Bakanlığı’ndan bilgi çaldığı 2007 yılında görüldü.

Zeus , uzaktan kumandalı bilgisayarlar veya kötü amaçlı yazılım bulaşmış botlardan oluşan bir ağ olan bir botnet geliştirerek çalışır. Sonuç olarak, bir saldırgan aynı anda birden fazla bilgisayarı kontrol edebilir. Zeus, genellikle bir kullanıcı bir e-postadaki kötü amaçlı bir bağlantıya tıkladıktan veya virüslü bir dosyayı indirdikten sonra bir bilgisayara bulaşır.

Zeus neden bu kadar tehlikeli? Örneğin, kötü amaçlı yazılım, çevrimiçi bankacılık şifreleri gibi hassas bilgileri yakalamak için tuş kaydını kullanabilir. Aslında, 2010’da FBI , kurbanlarından yaklaşık 70 milyon dolar çalmak için Zeus truva atını kullanan bir suç çetesini çökertti.

Stuxnet – 2010

Stuxnet, endüstriyel kontrol sistemlerini hedef alan ilk solucan olarak 2010 yılında manşetlere taşındı. Solucan, İran’ın nükleer tesislerine, özellikle de santrifüjlere fiziksel hasar verdi. Nasıl? Endüstriyel ekipmanı kontrol etmek için kullanılan yazılıma erişim sağlamak için Windows’ta bulunan güvenlik açıklarından yararlanarak.

Stuxnet, solucanın ilk olarak virüslü USB sürücüleri kullanan bilgisayarlara tanıtılması bakımından da benzersizdi.

PoisonIvy – 2011

Arka kapı truva atı veya uzaktan erişim truva atı (RAT) olarak bilinen PoisonIvy, kurbanın bilgisayarına erişim sağlamak için kullanılır. PoisonIvy bir virüs değil, bir tür kötü amaçlı yazılım olsa da, yine de listemizde bir yeri hak ediyor.

PoisonIvy ilk olarak 2005’te tanımlandı. Ancak, trojan kullanan en önemli saldırılardan biri 2011’de gerçekleşti. Nitro hack saldırıları olarak bilinen PoisonIvy, kimyasal üreticilerinden, devlet kurumlarından ve diğer kuruluşlardan kritik bilgileri çalmak için kullanıldı.

PoisonIvy tehlikelidir çünkü tuş kaydetme , ekran yakalama ve daha fazlası için bir bilgisayara erişebilir. Truva atı ayrıca parolaları ve diğer kritik kişisel bilgileri çalmak için kullanılır.

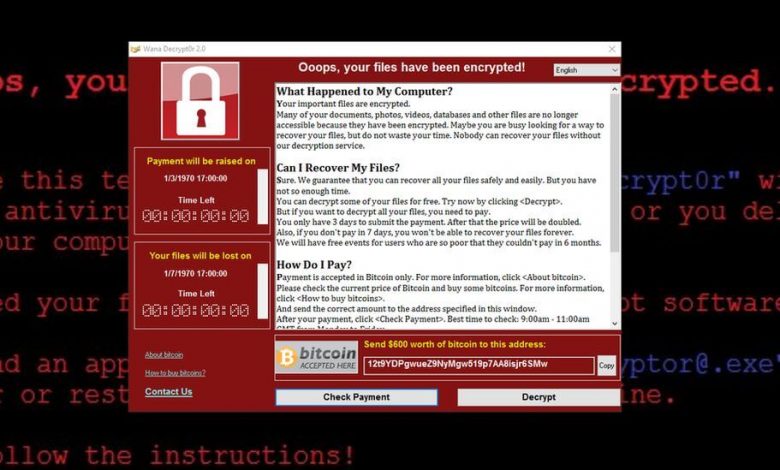

WannaCry – 2017

WannaCry fidye yazılımı saldırısı Mayıs 2017’de gerçekleşti. Amaç basitti: bir kullanıcının dosyalarını rehin almak ve Bitcoin olarak ödeme almak.

WannaCry saldırısı , Microsoft Windows çalıştıran bilgisayarlara erişmek için EternalBlue olarak bilinen sızdırılmış bir hack kullandı. WannaCry içeri girdikten sonra bilgisayarın verilerini şifreler. Ardından, kullanıcılar dosyalarının kurtarması için bir Bitcoin ödemesi talep eden bir mesaj görürler.

Ne yazık ki, WannaCry’ın milyonlarca kurbanları oldu. 2017 yılında, hasarın milyarlarca olduğu tahmin ediliyor. WannaCry bugün bile varlığını sürdürüyor ve kendimizi fidye yazılımlarından korumanın önemini vurguluyor.

Sonuç; Günümüzde virüslerden korunmak için siber güvenliğe ciddi önem vermeniz gerekmektedir. Bir virüs, şirketinizi günlerce çalışamaz duruma getirebilir. Daha kötüsü şirketiniz için çok önemli verileri sızdırmanızı neden olabilir.